پلتفرم OvrC، که برای مدیریت دستگاههای اینترنت اشیاء استفاده میشود، با آسیبپذیریهایی مواجه شده است که میتواند آنها را در معرض حملات از راه دور قرار دهد. محققان نقصهایی را در OvrC کشف کردهاند که به مهاجمان اجازه میدهد کد را اجرا کرده و دستگاههای هوشمند متصل به این پلتفرم ابری را کنترل کنند. بیاموزید که چگونه آسیبپذیریهای OvrC بر امنیت اینترنت اشیاء شما تأثیر میگذارند.

پلتفرم ابری OvrC، که برای مدیریت از راه دور دستگاههای اینترنت اشیاء استفاده میشود، دارای چندین آسیبپذیری است که دستگاههای متصل را در معرض حملات از راه دور و اجرای کد قرار میدهد. محققان شرکت Claroty ده آسیبپذیری را شناسایی کردند که در صورت ترکیب با یکدیگر، میتوانند به مهاجمان کنترل قابل توجهی بر دستگاههای متصل بدهند. این امر خطر قابل توجهی برای کاربران OvrC ایجاد میکند، که بیش از ۵۰۰,۰۰۰ استقرار در خانهها و مشاغل دارد.

این آسیبپذیریها هم OvrC Pro و هم OvrC Connect را تحت تأثیر قرار میدهند و طیف وسیعی از دستگاهها، از جمله منابع تغذیه هوشمند، دوربینها، روترها و سیستمهای اتوماسیون خانگی را تحت تأثیر قرار میدهند. به گفته Uri Katz، محقق Claroty، بسیاری از این مشکلات ناشی از بیتوجهی به امنیت رابط دستگاه به ابر است. نقاط ضعف در کنترلهای دسترسی، دور زدن احراز هویت، اعتبارسنجی ناقص ورودی، اعتبارنامههای کدگذاریشده و نقصهای اجرای کد از راه دور از جمله آسیبپذیریهای کشف شده بودند.

این آسیبپذیریها به مهاجمان اجازه میدهد تا دیوارهای آتش را دور بزنند و به رابط مدیریت مبتنی بر ابر دسترسی غیرمجاز پیدا کنند. پس از ورود، آنها میتوانند دستگاهها را شناسایی و پروفایل کنند، کنترل را به دست بگیرند، امتیازات را افزایش دهند و حتی کد دلخواه را اجرا کنند. این بدان معناست که یک مهاجم میتواند به طور بالقوه زیرساختهای حیاتی را مختل کند، دادههای حساس ضبط شده توسط دوربینها را به خطر بیندازد یا سیستمهای اتوماسیون خانگی را دستکاری کند.

از جمله مهمترین آسیبپذیریها عبارتند از:

-

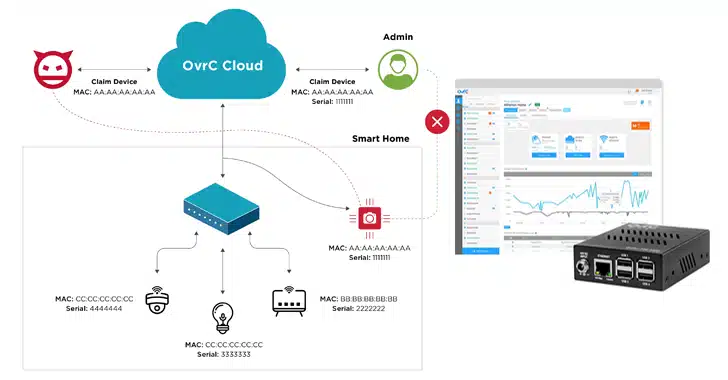

CVE-2023-28649 (امتیاز CVSS v4: 9.2): به یک مهاجم اجازه میدهد تا خود را به عنوان یک هاب جا بزند و یک دستگاه را ربود کند. این به مهاجم اجازه میدهد تا کنترل کامل دستگاه هدف را در دست بگیرد، به طور بالقوه عملکرد آن را مختل کند یا از آن برای اهداف مخرب استفاده کند.

-

CVE-2023-31241 (امتیاز CVSS v4: 9.2): به یک مهاجم اجازه میدهد تا با دور زدن الزام شماره سریال، دستگاههای بدون ادعای دلخواه را ادعا کند. این امر دامنه حملات بالقوه را گسترش میدهد، زیرا یک مهاجم میتواند چندین دستگاه را بدون مجوز مناسب ادعا و کنترل کند.

-

CVE-2023-28386 (امتیاز CVSS v4: 9.2): به یک مهاجم اجازه میدهد تا بهروزرسانیهای فریمور دلخواه را آپلود کند که منجر به اجرای کد میشود. این آسیبپذیری به ویژه خطرناک است زیرا به مهاجم دسترسی مداوم به دستگاه و توانایی دستکاری عملکرد اصلی آن را میدهد.

-

CVE-2024-50381 (امتیاز CVSS v4: 9.1): به یک مهاجم اجازه میدهد تا خود را به عنوان یک هاب جا بزند و دستگاهها را به طور دلخواه از حالت ادعا خارج کند و راه را برای سوء استفاده از سایر نقصها برای بازیابی آنها تحت کنترل خود هموار کند. این آسیبپذیری فرآیند تصاحب را تسهیل میکند و به مهاجمان اجازه میدهد تا کنترل دستگاههایی را که قبلاً برای کاربران قانونی ثبت شده بودند، به دست آورند.

پیامدهای این آسیبپذیریها گسترده است و خطرات امنیتی فزاینده مرتبط با تعداد فزاینده دستگاههای متصل به اینترنت را برجسته میکند. همانطور که Katz تأکید میکند، مسئولیت ایمنسازی این دستگاهها و اتصالات بر عهده تولیدکنندگان و ارائهدهندگان خدمات ابری است. پیامدهای بالقوه بیتوجهی به این اقدامات امنیتی میتواند بر سیستمهای مختلف متصل، از منابع تغذیه و روترهای تجاری گرفته تا سیستمهای اتوماسیون خانگی، تأثیر بگذارد.

Snap One، شرکت سازنده OvrC، هشت مورد از این آسیبپذیریها را در بهروزرسانی ماه مه ۲۰۲۳ برطرف کرده و وصلههایی را برای دو مورد باقیمانده در ۱۲ نوامبر ۲۰۲۴ منتشر کرده است. به کاربران OvrC اکیداً توصیه میشود سیستمهای خود را به آخرین نسخهها بهروزرسانی کنند تا این خطرات را کاهش دهند.

این افشاگری در میان نگرانیهای فزاینده در مورد امنیت اینترنت اشیاء رخ میدهد. کشفیات اخیر آسیبپذیریها در سایر سیستمها، مانند وب سرور EmbedThis GoAhead و سرویس وب exacqVision جانسون کنترلز، بر نیاز به افزایش هوشیاری و اقدامات امنیتی پیشگیرانه در چشمانداز اینترنت اشیاء تأکید میکند. با اتصال بیشتر دستگاهها، ایمنسازی این سیستمها در برابر تهدیدهای احتمالی برای محافظت از کاربران و زیرساختهای حیاتی بسیار مهم میشود. آسیبپذیریهای OvrC به عنوان یادآوری تلخی از پیامدهای بالقوه نادیده گرفتن امنیت در دنیای رو به گسترش اینترنت اشیاء عمل میکند.

اگر به خواندن کامل این مطلب علاقهمندید، روی لینک مقابل کلیک کنید: the hacker news