یک مخزن مخرب در گیتهاب، که به ظاهر برای خودکارسازی انتشار مطالب وردپرس طراحی شده بود، منجر به سرقت بیش از ۳۹۰،۰۰۰ اعتبارنامه شد. این حمله که توسط گروهی با نام MUT-1244 انجام شده، بخشی از یک عملیات گستردهتر برای هدف قراردادن محققان امنیتی و تیمهای تست نفوذ و سرقت اطلاعات حساس آنها است.

بررسی دقیق سرقت بیش از ۳۹۰،۰۰۰ اعتبارنامه وردپرس

محققان امنیت سایبری، یک عملیات پیچیده را کشف کردهاند. این عملیات، از مخازن گیتهاب برای سرقت بیش از ۳۹۰،۰۰۰ اعتبارنامه وردپرس سوءاستفاده میکرده است. گروهی به نام MUT-1244، این عملیات را سازماندهی کرده بود. اهداف این گروه، افراد مختلفی از جمله محققان امنیتی و حتی هکرها بودند. آنها دادههای حساس را سرقت میکردند و از طریق پلتفرمهای به ظاهر معتبر، بدافزار منتشر میکردند.

روش کار این عملیات

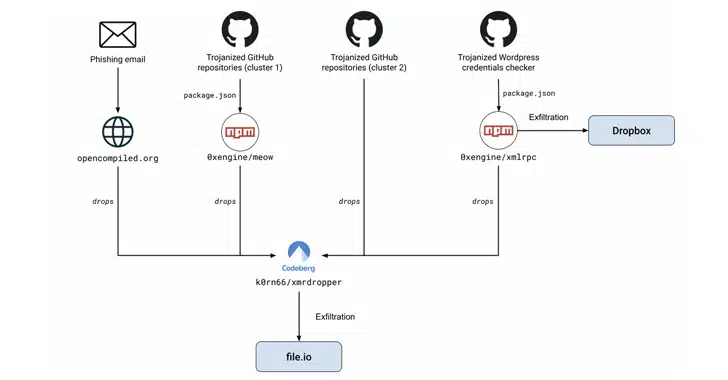

عملیات MUT-1244 چند مرحلهای بود. آنها از ایمیلهای فیشینگ و مخازن آلوده در گیتهاب استفاده میکردند. این مخازن به ظاهر ابزارهایی برای رفع آسیبپذیریهای شناختهشده یا خودکارسازی وظایف ارائه میدادند. اما در واقع، حاوی بدافزارهایی برای سرقت اطلاعات بودند.

تاکتیکهای اصلی آنها عبارت بودند از:

– مخازن تروجان در گیتهاب: مخازن جعلی با کدهایی ایجاد میشدند که ادعا میکردند نمونه کد (PoC) برای آسیبپذیریهای شناخته شده ارائه میدهند. این مخازن معمولاً از تصاویر پروفایل تولید شده توسط هوش مصنوعی استفاده میکردند و فعالیت واقعی در آنها دیده نمیشد.

– ایمیلهای فیشینگ: به دانشگاهیان و متخصصان امنیتی، ایمیلهایی با لینکهای آلوده ارسال میشد. در این ایمیلها به آنها گفته میشد که برای بهروزرسانی سیستم، دستوراتی را اجرا کنند.

یک مخزن مهم با آدرس “github[.]com/hpc20235/yawpp”، ابزاری برای وردپرس به نام “Yet Another WordPress Poster” را تبلیغ میکرد. این ابزار، ظاهراً اعتبارنامهها را بررسی و از طریق XML-RPC API پست ایجاد میکرد. اما در واقع، کدی مخرب در یک بسته npm به نام در آن جاسازی شده بود. این بسته که در اکتبر ۲۰۲۳ منتشر شد، به مهاجمان اجازه میداد اعتبارنامهها و سایر دادههای حساس را سرقت کنند.

اعتبارنامههای دزدیده شده و پیامدهای آن

مقیاس این عملیات نگرانکننده است. بیش از ۳۹۰،۰۰۰ اعتبارنامه وردپرس به یک حساب دراپباکسِ تحت کنترل مهاجم ارسال شده است. این اعتبارنامهها نه تنها از کاربران عادی، بلکه از هکرهایی که به طور غیرقانونی آنها را جمعآوری کرده بودند نیز سرقت شده است. این موضوع، نشاندهنده چرخه معیوب جرایم سایبری است که در آن حتی هکرها نیز قربانی حملات پیچیدهتر میشوند.

دادههای سرقت شده عبارتند از:

– کلیدهای SSH خصوصی

– کلیدهای دسترسی AWS

– متغیرهای محیط سیستم

– تاریخچه دستورات

انتشار گسترده بدافزار

MUT-1244 علاوه بر سرقت اعتبارنامهها، از روشهای مختلفی برای انتشار بدافزار استفاده میکرد:

1. فایلهای پیکربندی درب پشتی: این فایلها به مهاجمان اجازه میداد تا به سیستمهای آلوده دسترسی داشته باشند.

2. PDFهای مخرب: کاربران فریب داده میشدند تا فایلهای PDF آلوده را دانلود کنند. این فایلها، اسکریپتهای مخرب را اجرا میکردند.

3. Dropperهای پایتون: این اسکریپتها برای انتقال بدافزار استفاده میشدند.

4. بستههای npm مخرب: بسته یکی از این نمونهها بود. این بسته، کد مخرب را در یک کتابخانه به ظاهر بیخطر پنهان میکرد.

این بدافزار، اطلاعات حساس سیستم را جمعآوری و در File.io آپلود میکرد. این نشان میدهد که این عملیات در استخراج دادهها چقدر مؤثر بوده است.

چرا محققان امنیتی هدف اصلی بودند؟

محققان امنیتی و تیمهای تست نفوذ، اغلب از آسیبپذیریها و اکسپلویتهای فاش نشده آگاه هستند. MUT-1244 با هدف قرار دادن این گروه، قصد داشت به این اطلاعات دسترسی پیدا کند. به این ترتیب، آنها میتوانستند حملات بیشتری انجام دهند یا اکسپلویتهای جدیدی بسازند.

گروههای وابسته به دولتها، مانند گروههای مرتبط با کره شمالی، پیش از این نیز به دلایل مشابه، محققان امنیتی را هدف قرار دادهاند. این نشاندهنده اهمیت بالای تحقیقات امنیت سایبری است.

ظهور مخازن PoC جعلی

این عملیات، نشاندهنده یک روند جدید است. مهاجمان، مخازن جعلی در گیتهاب ایجاد میکنند تا از اعتماد جامعه امنیت سایبری سوءاستفاده کنند. این مخازن از افشای آسیبپذیریها سوءاستفاده میکنند و اغلب برای دسترسی به اکسپلویتهای ادعایی، درخواست پول میکنند و همزمان دادههای کاربران را سرقت میکنند.

برای مثال، محققان متوجه شدهاند که برخی از این مخازن مخرب در اواخر ۲۰۲۴ ایجاد شدهاند، همزمان با افشای آسیبپذیریهای مهم. این مخازن طوری طراحی شده بودند که معتبر به نظر برسند و از پروفایلهای جعلی و توضیحات فریبنده استفاده میکردند.

درسهای آموخته شده و اقدامات حفاظتی

کشف این عملیات، اهمیت هوشیاری هنگام استفاده از پلتفرمهای متنباز مانند گیتهاب را نشان میدهد. برای کاهش خطرات، کاربران باید:

– اعتبار مخزن را بررسی کنند: قبل از دانلود کد، سابقه فعالیت و اعتبار صاحبان مخزن را بررسی کنند.

– از کپی کردن بیفکرانه دستورات خودداری کنند: هنگام اجرای دستورات از منابع نامعتبر، به ویژه آنهایی که از طریق ایمیل یا لینکهای ناشناس دریافت میشوند، احتیاط کنند.

– از ابزارهای امنیتی استفاده کنند: قبل از اجرای کد روی سیستم خود، از ابزارهایی برای بررسی کد و شناسایی الگوهای مخرب استفاده کنند.

– آگاهی خود را بهروز نگه دارند: همیشه از آخرین تهدیدات و روشهای مورد استفاده مهاجمان آگاه باشند.

اولین مورد نگرانکننده: حملات به سبک ClickFix روی سیستمهای لینوکس

یکی از جنبههای جدید عملیات MUT-1244، استفاده از حمله به سبک ClickFix علیه سیستمهای لینوکس بود. به قربانیان دستور داده میشد تا دستورات پوسته را با بهانههای دروغین اجرا کنند. این، اولین نمونه ثبت شده از این نوع حمله علیه کاربران لینوکس است.

نتیجهگیری

مقیاس و پیچیدگی عملیات MUT-1244، روشهای در حال تغییر مهاجمان برای سوءاستفاده از اعتماد و سرقت اطلاعات ارزشمند را نشان میدهد. با پیچیدهتر شدن تهدیدات سایبری، جامعه امنیت سایبری باید هوشیار باشد و فرهنگ شک و بررسی دقیق را هنگام استفاده از ابزارها و منابع آنلاین تقویت کند.

این مورد، هشداری جدی است که حتی پلتفرمهای معتبری مانند گیتهاب نیز میتوانند به ابزاری برای حمله تبدیل شوند. این موضوع، نیاز به روشهای امنیتی قوی در سطوح فردی و سازمانی را برجسته میکند.

اگر به خواندن کامل این مطلب علاقهمندید، روی لینک مقابل کلیک کنید: the hacker news