یک اکسپلویت تازه در حوزه کلیکجکینگ دابلکلیک کشف شده که قادر است از روشهای امنیتی مرسوم مانند X-Frame-Options و کوکیهای SameSite عبور کند. این آسیبپذیری زمانمحور با سوءاستفاده از توالی دابلکلیک، وبسایتهای بزرگ را با خطر جدی ربودن حسابهای کاربری و سرقت اطلاعات حساس مواجه کرده است.

اکسپلویت جدید کلیکجکینگ دابلکلیک، سدهای امنیتی وبسایتها را دور میزند

یک اکسپلویت جدید و پیشرفته به نام دابلکلیکجکینگ کشف شده است. این اکسپلویت، نقطهضعف مهمی را در سیستمهای امنیتی فعلی وب آشکار میکند. این آسیبپذیری که توسط پائولوس ییبلو، محقق امنیتی، کشف شده، از توالی دابلکلیک برای دور زدن روشهای حفاظتی کلیکجکینگ استفاده میکند. در نتیجه، مهاجمان میتوانند عناصر رابط کاربری را دستکاری کرده و به صورت غیرمجاز به حسابهای کاربری دسترسی پیدا کنند.

سازوکار دابلکلیکجکینگ

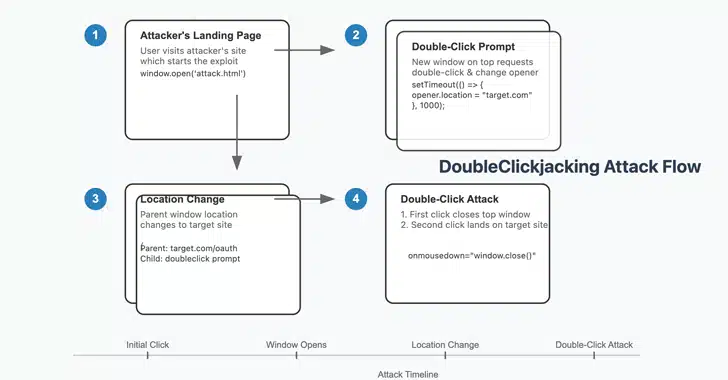

دابلکلیکجکینگ بر پایهی مفهوم کلیکجکینگ بنا شده است. در کلیکجکینگ، کاربران با تعامل با عناصر رابط کاربری جعلی، فریب خورده و اقدامات ناخواستهای انجام میدهند. برخلاف کلیکجکینگ سنتی که فقط به یک کلیک متکی است، این تکنیک جدید از زمانبندی بین دو کلیک در یک توالی دابلکلیک بهره میبرد. نحوهی عملکرد آن به شرح زیر است:

- قربانی از یک وبسایت مخرب که توسط مهاجم کنترل میشود، بازدید میکند.

- این سایت، یک پنجره یا تب جدید در مرورگر باز میکند. این پنجره اغلب به عنوان چیزی عادی، مانند تایید CAPTCHA، پنهان میشود.

- از کاربر خواسته میشود که برای تکمیل یک اقدام، دابلکلیک کند.

- در طول دابلکلیک، کد جاوااسکریپت، شیء را دستکاری میکند. این کار باعث میشود کاربر به یک صفحهی مخرب هدایت شود. برای مثال، این صفحه میتواند صفحهای باشد که دسترسی برای یک برنامهی OAuth مخرب را تایید میکند.

- همزمان، پنجرهی اصلی بسته میشود. به این ترتیب، اکسپلویت بدون اطلاع کاربر، به صورت پنهانی تکمیل میشود.

این روش پیچیده، از سدّ دفاعیهای رایج مانند سرآیندهای X-Frame-Options، کوکیهای SameSite و سیاستهای امنیت محتوا (CSP) عبور میکند. بسیاری از فریمورکهای وب در حال حاضر برای مدیریت این نوع دستکاری مبتنی بر زمان، آماده نیستند.

پیامدهای امنیتی دابلکلیکجکینگ

خسارت بالقوهی دابلکلیکجکینگ قابل توجه است. مهاجمان با سوءاستفاده از فاصلهی زمانی کوتاه بین دو کلیک، میتوانند عناصر رابط کاربری بیخطر را با عناصر حساس، در لحظه جایگزین کنند. این امر راه را برای ربودن حسابهای کاربری، سرقت دادهها و اقدامات غیرمجاز در بسیاری از وبسایتهای بزرگ باز میکند.

یافتههای ییبلو، محدودیتهای روشهای امنیتی فعلی وب را نشان میدهد. این روشها اغلب بر آسیبپذیریهای تککلیک متمرکز هستند. در نتیجه، این اکسپلویت نشاندهندهی نوع جدیدی از حملات مبتنی بر زمان است که میتواند پیامدهای گستردهای داشته باشد.

راهکارهای کاهش خطر و راهحلهای بلندمدت

برای مقابله با این تهدید، صاحبان وبسایت میتوانند راهحلهای سمت کلاینت را پیادهسازی کنند. این راهحلها به طور پیشفرض، دکمههای حیاتی را غیرفعال میکنند، مگر اینکه تعامل کاربر مانند حرکت ماوس یا فشردن کلید تشخیص داده شود. برخی از پلتفرمها، مانند دراپباکس، قبلاً چنین اقداماتی را انجام دادهاند.

با این حال، ییبلو بر نیاز به تغییرات گستردهتر و سیستمی تأکید میکند. او پیشنهاد میکند که توسعهدهندگان مرورگر، استانداردهای جدیدی مشابه X-Frame-Options ایجاد کنند که به طور خاص برای مقابله با اکسپلویت دابلکلیک طراحی شده باشند.

تحولات مرتبط

این کشف در ادامهی تحقیقات قبلی ییبلو در مورد نوع دیگری از کلیکجکینگ به نام جعل بین پنجرهای (یا gesture-jacking) صورت گرفته است. این تکنیک از تعاملات کاربر، مانند فشردن کلید Enter یا Space، برای شروع اقدامات غیرمجاز در پلتفرمهای بزرگی مانند کوینبیس و یاهو! سوءاستفاده میکند.

هم دابلکلیکجکینگ و هم gesture-jacking به عنوان هشدارهایی در مورد ماهیت رو به تکامل حملات دستکاری رابط کاربری عمل میکنند. با پیچیدهتر شدن برنامههای وب، روشهایی که مهاجمان برای سوءاستفاده از آنها به کار میبرند نیز پیچیدهتر میشوند.

مسیر پیش رو

مقابله با این آسیبپذیریها نیازمند همکاری بین مدیران وبسایتها، متخصصان امنیتی و توسعهدهندگان مرورگر است. با درک و کاهش این تهدیدهای نوظهور، صنعت فناوری میتواند برای ایجاد یک محیط دیجیتال امنتر برای کاربران در سراسر جهان تلاش کند.

“`

اگر به خواندن کامل این مطلب علاقهمندید، روی لینک مقابل کلیک کنید: the hacker news