تا حالا به این فکر کردی که وقتی از سرویسهای ابری (Cloud) برای کار با کامپیوترهای کوانتومی استفاده میکنی، چه بلایی سر دیتات میاد؟ راستش رو بخوای، یکی از نگرانیهای اساسی درباره کامپیوترهای کوانتومی ابری اینه که اطلاعاتت، چه کد باشه چه داده، ممکنه لو بره. ممکنه خود سرویسدهنده یا حتی بعضی از آدمایی که توی دیتاسنتر اونها کار میکنن، بتونن به این اطلاعات دسترسی پیدا کنن.

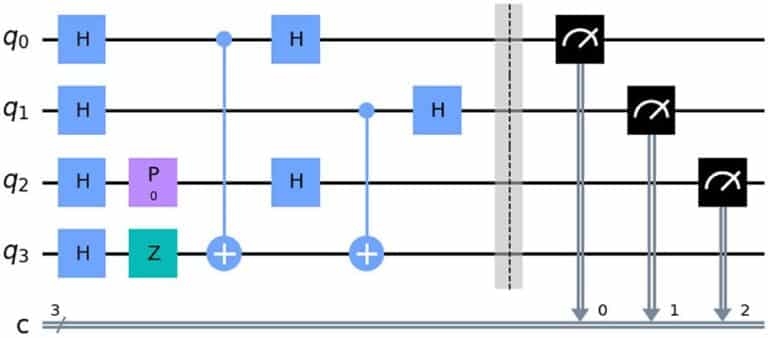

حالا بذار یک کم شفافتر توضیح بدم: وقتی شما یه مدار کوانتومی (Quantum Circuit یعنی یه سری عملیات و محاسبه که قراره روی بیت(Qubit)های کوانتومی اجرا بشه) رو به سرویس ابری میفرستی، این مدار عملا قابل دیدنه! حتی دادههایی که توی این مدار استفاده کردی هم همینطور. حتی ممکنه یکی از کارکنان دیتاسنتر کنجکاو بشه و سرک بکشه توی دیتا یا کدهایی که به سرورشون سپردی.

اینجا دقیقاً همون جاییه که بحث محیطهای اجرای امن (Trusted Execution Environment یا TEE) میاد وسط؛ که البته قبلاً توی دنیای کامپیوترهای کلاسیک استفاده شده. محیط اجرای امن یعنی یه جور محیط سختافزاری که مطمئن میشی هر چیزی که توش اجرا میکنی، بقیه نمیتونن سرک بکشن و فقط خودت بهش دسترسی داری. حالا دانشمندها گفتن: چرا این ایده رو برای کامپیوترهای کوانتومی پیاده نکنیم؟

واسه همین مفهوم Quantum Trusted Execution Environment یا QTEE ارائه شده، یعنی محیط امن و مطمئن واسه اجرای برنامه و داده روی کامپیوترهای کوانتومی که روی کلاود هست. QTEE یه جور نوآوریه که با کمک سختافزار قابل اعتماد (Trusted Hardware یعنی قطعات و ماژولهایی که میشه بهشون اعتماد کرد که اطلاعاتتو لو نمیدن)، مدار و دیتای کوانتومی رو طوری مخفی یا پیچیده میکنه که سرویسدهنده کلاود اصلاً نتونه بفهمه جریان از چه قراره.

توی این مطالعه که دربارهش حرف میزنیم، چند تا ایده و معماری برای QTEE معرفی شده تا از مدار و دیتات در مقابل آدمهای بدجنس یا سرویسدهندههای ناخنکزن محافظت کنه. سه مدل معماری QTEE اصلی معرفی شده:

1. QC-TEE: یه راهکار سختافزاری که سعی میکنه مدار و داده رو امن نگه داره.

2. SoteriaQ: اینم باز یه معماری با جزئیات خودش، که هدفش همینه یعنی اجازه نمیده کسی فوضولی کنه.

3. CASQUE: این یکی هم مدل متفاوتیه که روی حفاظت بیشتر تمرکز داره و یه جورایی مکمل قبلیاست.

توی این معماریها سعی شده مشکلات متفاوت رو پوشش بدن؛ مثلاً اگه حمله از سمت اپراتور دیتاسنتر بود، یا اگه نرمافزار مخرب بود یا حتی اگر سر خود سرور مشکل داشت. نیاز داریم علاوه بر سختافزار، سیستمعامل و نرمافزار هم همکاری کنن تا کل محیط واقعاً امن باشه.

البته ماجرا اینجا تموم نمیشه! این مطالعه یه نقشه راه هم داده برای آینده؛ یعنی گفته با توجه به مدلهای جدید تهدید، یا وقتی کامپیوترهای کوانتومی انواع و اقسامش بیشتر شد، چه جوری باید QTEE رو توسعه بدیم و بهتر کنیم.

خلاصهش اینه که اگر میخوای توی آینده که همه چی کوانتومیه، داده و برنامهت از دسترس آدمهای خرابکار یا سرویسدهندههای کنجکاو در امان باشه، باید منتظر QTEE و معماریهایی مثل QC-TEE، SoteriaQ و CASQUE باشی. اینجوری میشه با خیال راحت مدار کوانتومی رو فرستاد روی سرویس ابری و مطمئن بود هیچکس نمیتونه محتوات رو سرقت کنه یا نقشههات رو بفهمه!

پس ازین به بعد وقتی یکی گفت کوانتوم و کلاود امن نیستن، میتونی بگی: “اره الان نه، ولی با QTEE و بروبکسش دیگه امن میشه!”

منبع: +