مجرمان سایبری با سوءاستفاده از موتور گودو و تواناییهای آن، کمپین مخربی به نام GodLoader راهاندازی کردهاند. این کمپین با بهرهگیری از اسکریپتنویسی قدرتمند و اعتماد کاربران به پلتفرمهای متنباز، تاکنون بیش از ۱۷۰۰۰ سیستم را آلوده کرده است.

سوءاستفاده مجرمان سایبری از موتور گودو برای انتشار بدافزار چندسکویی

چشمانداز امنیت سایبری دائماً در حال تحول است و بازیگران مخرب راههای نوآورانهای برای دور زدن اقدامات امنیتی پیدا میکنند. جدیدترین تهدید شامل سوءاستفاده از موتور گودو، یک پلتفرم توسعه بازی متنباز، برای ارائه یک کمپین بدافزار جدید به نام GodLoader است. این کمپین از ژوئن ۲۰۲۴ تاکنون بیش از ۱۷۰۰۰ سیستم را آلوده کرده است که چالشی قابل توجه برای توسعهدهندگان و کاربران این پلتفرم محسوب میشود.

موتور گودو چیست؟

موتور گودو (Godot Engine) ابزاری محبوب برای ساخت بازیهای دوبعدی و سهبعدی در چندین پلتفرم از جمله Windows، macOS، Linux، Android، iOS، PlayStation، Xbox، Nintendo Switch و مرورگرهای وب است. تطبیقپذیری و پشتیبانی چندسکویی آن، آن را به یکی از محبوبترینها در بین توسعهدهندگان بازی در سراسر جهان تبدیل کرده است. با این حال، همین ویژگیها اکنون مجرمان سایبری را به خود جلب کرده است که از قابلیتهای این پلتفرم برای انجام فعالیتهای مخرب سوءاستفاده میکنند.

چگونه مجرمان سایبری از گودو بهرهبرداری میکنند

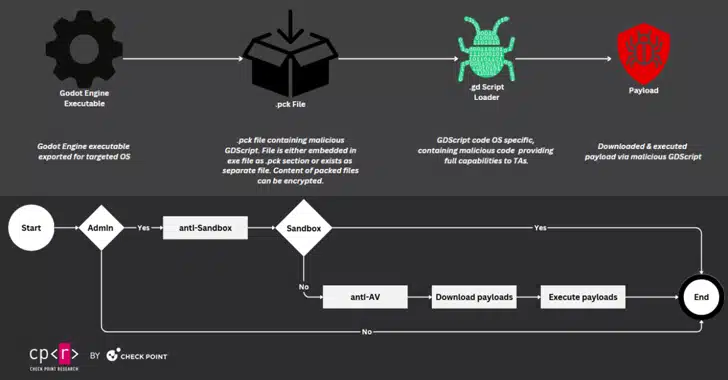

کمپین GodLoader نشان میدهد که چگونه مهاجمان از زبان اسکریپتنویسی گودو، GDScript، برای اجرای دستورات مضر و ارائه بدافزار استفاده میکنند. مهاجمان با ساخت فایلهای اجرایی سفارشی موتور گودو، میتوانند بدافزاری را توزیع کنند که توسط اکثر موتورهای آنتیویروس شناسایی نمیشود. توانایی بدافزار برای کار در چندین پلتفرم، سطح حمله آن را به طور قابل توجهی گسترش میدهد.

یکی از ویژگیهای برجسته این کمپین، استفاده از شبکه Stargazers Ghost است که شامل تقریباً ۲۰۰ مخزن GitHub و بیش از ۲۵۵ حساب جعلی میشود. این حسابها مخازن مخرب را «ستارهدار» میکنند تا آنها را مشروع جلوه دهند و اعتبار آنها را افزایش دهند. این بدافزار به صورت موجی توزیع میشود و توسعهدهندگان، گیمرها و کاربران عمومی را از طریق فایلهای ظاهراً قابل اعتماد هدف قرار میدهد.

سازه حمله

پس از استقرار، بدافزار GodLoader از فایلهای اجرایی موتور گودو (فایلهای .PCK) برای رها کردن محموله خود استفاده میکند. این محموله شامل بدافزارهایی مانند RedLine Stealer و ماینر ارز دیجیتال XMRig است که از مخزن Bitbucket دریافت میشوند. علاوه بر این، بارگذار از تکنیکهای پیشرفتهای برای جلوگیری از شناسایی استفاده میکند:

- دور زدن تجزیه و تحلیل در محیطهای sandbox یا مجازی.

- اضافه کردن کل دایرکتوریها (مانند درایو C:) به لیستهای حذف Microsoft Defender Antivirus برای جلوگیری از شناسایی.

در حالی که حملات فعلی بر روی ماشینهای Windows متمرکز هستند، این بدافزار میتواند به راحتی برای سیستمهای macOS و Linux تطبیق داده شود که نشاندهنده تطبیقپذیری چندسکویی آن است.

خطرات برای اکوسیستم بازی

پیامدهای این کمپین فراتر از دستگاههای فردی است. با بیش از ۱.۲ میلیون کاربر درگیر با بازیهای توسعهیافته با گودو، یکپارچگی خود اکوسیستم بازی در معرض خطر است. مهاجمان حتی میتوانند با دستکاری بازیهای قانونی ساخته شده با گودو، تاکتیکهای خود را تشدید کنند، مشروط بر اینکه کلیدهای رمزگذاری متقارن مورد استفاده برای استخراج فایلهای .PCK را به دست آورند.

برای کاهش چنین خطراتی، کارشناسان توصیه میکنند به الگوریتمهای کلید نامتقارن روی آورند. این رویکرد از یک جفت کلید عمومی-خصوصی برای رمزگذاری و رمزگشایی استفاده میکند و امنیت بیشتری را ارائه میدهد.

پاسخ تیم امنیتی گودو

تیم امنیتی گودو تأکید کرده است که هر سیستم برنامهنویسی با قابلیتهای اسکریپتنویسی، مانند Python یا Ruby، میتواند برای اهداف مخرب مورد استفاده قرار گیرد. آنها از کاربران میخواهند که نرمافزار را فقط از منابع معتبر دانلود کنند و مطمئن شوند که فایلهای اجرایی توسط طرفهای معتبر امضا شدهاند. اجرای نرمافزار کرک شده یا غیرمجاز، آسیبپذیری در برابر چنین حملاتی را به میزان قابل توجهی افزایش میدهد.

پیامدهای گستردهتر و درسهای آموخته شده

این کمپین یک موضوع تکراری در امنیت سایبری را برجسته میکند: بازیگران تهدید اغلب از پلتفرمها و سرویسهای قانونی برای جلوگیری از شناسایی سوءاستفاده میکنند. معماری گودو امکان تحویل محموله مستقل از پلتفرم را فراهم میکند و به مهاجمان اجازه میدهد تا چندین سیستم عامل را به طور همزمان هدف قرار دهند. این رویکرد دسترسی و تأثیر آنها را به حداکثر میرساند و راهحلهای امنیتی سنتی را کماثرتر میکند.

برای مدافعان، این به عنوان یک هشدار برای اولویتبندی اقدامات پیشگیرانه و چندسکویی امنیت سایبری عمل میکند. توسعهدهندگان و کاربران باید هوشیار بمانند و اطمینان حاصل کنند که فقط با منابع معتبر تعامل دارند و شیوههای رمزگذاری قوی را برای محافظت در برابر تهدیدات نوظهور پیادهسازی میکنند.

نکته کلیدی

سوءاستفاده از موتور گودو در کمپین GodLoader ماهیت دو لبه پلتفرمهای متنباز را برجسته میکند. در حالی که آنها نوآوری و خلاقیت را تقویت میکنند، چالشهای منحصربهفردی را در امنیت سایبری نیز ارائه میدهند. همانطور که مجرمان سایبری به تکامل تاکتیکهای خود ادامه میدهند، مسئولیت سازگاری پیشگیرانه بر عهده توسعهدهندگان و کاربران است. تقویت دفاع در برابر چنین تهدیدهای پیچیدهای فقط یک ضرورت فنی نیست – بلکه یک مسئولیت جمعی است.

اگر به خواندن کامل این مطلب علاقهمندید، روی لینک مقابل کلیک کنید: the hacker news