خب بچهها، امروز میخوام یه ماجرای جالب (و البته کمی ترسناک!) رو درباره eSIM براتون تعریف کنم. eSIM همون سیمکارتیه که دیگه فیزیکی نیست و تو بیشتر گوشیها، تبلتها، ساعتهای هوشمند و کلی وسیلهای که به اینترنت وصل میشن، استفاده میشه. یعنی دیگه لازم نیست سیمکارت فیزیکی داشته باشیم و مثل CD تو دستگاه بذاریم. فقط یه کد QR اسکن میکنی و تموم!

حالا قضیه از این قراره که چند وقت پیش یه تیم تحقیقاتی به اسم Security Explorations (که در اصل زیرمجموعه AG Security Research هست) یه آسیبپذیری خفن تو همین فناوری eSIM پیدا کرد. این باگ تو یه نوع پروفایل تست بوده که وظیفهش فقط چک کردن درسته کار کردن دستگاههاس و اسمش بود GSMA TS.48 Generic Test Profile (تا نسخه 6.0 و پایینتر). این پروفایلها رو شرکتها استفاده میکنن که مطمئن شن دستگاه جدیدی که ساختن، درست کار میکنه و مشکل نداره.

حالا لطفاً تعجب نکنین، ولی این باگ به کسی که به گوشی یا دستگاه دسترسی فیزیکی داشت (یعنی باید در دستش باشه، از راه دور نمیتونست) این امکان رو میداد که برنامههای سفارشی یا همون «اپلت» روی این eSIM نصب کنه بدون اینکه هیچ محافظتی جلوی کارش باشه. اپلت یعنی همون برنامههای کوچیکی که کارکرد دستگاه رو عوض میکنن یا اطلاعات خاصی رو جمعآوری میکنن. مثلا یکی می تونه یه اپلت مخرب نصب کنه و دادههای حساس رو بدزده یا حتی پیامهای شما رو تغییر بده یا ببینه!

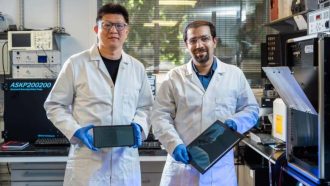

نکته مهم اینه که این آسیب برای تمام دستگاههایی بوده که eSIM دارن (و تعدادشون هم کم نیست، بالای دو میلیارد دستگاه، از گوشیهای هوشمند تا پوشیدنیها ویدیو و وسایل هوشمند خونگی و IoT!). بیشتر این دستگاهها از فناوری eUICC شرکت Kigen استفاده میکنن. (eUICC یعنی یه چیپ پیشرفته که کار سیمکارت رو انجام میده و نمیشه عوضش کرد یا برداشت.)

حالا خبر خوب اینه که اصلاً هک کردن این مدل ساده نبوده؛ چون باید هم به دستگاه دسترسی فیزیکی داشته باشید، هم بتونید اون رو وارد مد تست کنین، هم پروفایل تستش هنوز محافظت نشده بوده باشه و کلیدهای RAM هم هنوز روش باشه. RAM key یعنی یه جور کلید رمزنگاری موقتی که فقط تو حالت تست روی دستگاه فعاله. خلاصه کار برای هر کسی که دوست داشت از این باگ سوءاستفاده کنه اصلاً راحت نبوده!

شرکت Kigen سریع دست به کار شد و یه وصله یا همون پچ جدید داد بیرون تا این مشکل رو حل کنه. ورژن جدید پروفایل تستشون یعنی GSMA TS.48 نسخه 7.0 همین الان هم طراحی شده و داره به همه مشتریها میرسه. این وصله چند تا کار مهم انجام میده: الآن دیگه جلوی دسترسی به کلید RAM تو پروفایلهای تست گرفته میشه؛ دیگه اجازه نصب اپلت (برنامه کوچیک) روی این پروفایلها رو نمیدن؛ ستهای کلید جدید هم هر دفعه که تست لازم باشه تصادفی میشن؛ و امنیت سیستم عامل رو حسابی تقویت کردن که نشه از راه دور و غیرمجاز چیزی روش نصب کرد. خلاصه اینکه عملاً هک کردن با این روش الان دیگه غیرممکنه.

در اصل اگه دستگاهتون شامل این پروفایل قدیمی بوده (نسخه 6.0 به پایین)، بهترین کار اینه سریع آپدیتش کنین تا خدای نکرده سوءاستفاده ازش نشه.

یه نکته بامزه هم بگم: اون تیم تحقیقاتی Security Explorations که این باگ رو کشف کرد، ۳۰ هزار دلار جایزه گرفتن! انصافاً لیاقتش رو داشتن، چون بدون اونا شاید کسی تا مدتها متوجه ماجرا نمیشد.

در نهایت یادتون باشه، هر وقت صحبت از فناوری و چیزهای دیجیتالی شد، همیشه آپدیت بودن و دقت تو محافظت از دستگاهها اهمیت داره. این قصه eSIM هم دوباره بهمون یادآوری کرد که حتی تکنولوژیهای خیلی جدید و امن هم بالاخره یه جاهایی آسیبپذیر میشن و بهتره ما هم همیشه آماده باشیم!

اگه به امنیت بیشتر علاقه داری، مثلاً وقتی خارج میری همیشه با وایفای عمومی استرس داری که اطلاعاتت لو بره؟ خیلیا به خاطر همین ماجراها سمت eSIM میرن. تازه، یه راه دیگه هم اینه که حتماً از اپلیکیشنهای مدیریت رمزعبور (Password Manager) و احراز هویت (Authenticator App) استفاده کنی تا حسابهات ایمنتر بمونه. خلاصه مراقب خودتون و دستگاههاتون باشین! 🚀

منبع: +