خب داستان از اونجا شروع میشه که یکی از کارمندای شرکت حملونقل به سایت KrebsOnSecurity پیغام میده و تعریف میکنه رئیسشون گرفتار یه حمله فیشینگ شده — همون حملههایی که توش ازت میخوان روی یه لینک قلابی بزنی و اطلاعات لاگینت رو بدی و خلاصه بیخبر خودت، کارت رو میریزن!

اینجا هکرها یه صفحه تقلبی ورود به Microsoft 365 درست کرده بودن (Microsoft 365 یه سرویس معروف برای کار و ایمیل شرکتیه)، رئیس رو گول زدن تا یوزر و پسوردش رو بزنه اونجا. بعدش هم چشمتون روز بد نبینه، سریع رفتن تو ایمیلش و تو مکاتبهها دنبال فاکتورا و ایمیلهایی که بین شرکت و مشتریا رد و بدل شده بودن گشتن. بعد اومدن از این ایمیلا بهعنوان الگو استفاده کردن، متنشون رو دستکاری کردن و فاکتورای جدید قلابی فرستادن واسه مشتریا و همکارها.

اما نکته جالب این بود که هکرها ظرف چند ساعت بعد از دزدیدن رمز مدیر، یه دامنه (Domain) جدید ساختن که قیافهاش خیلی شبیه دامنهی شرکت بود — دامنه همون آدرس سایته مثلاً google.com اگه اسم دامنه باشه. یکی از مشتریا گول خورد و کلی پول ریخت به حساب هکرها: نزدیک صد هزار دلار رفت هوا!

حالا داستان این دامنه جعلی رو هم بگم: وقتی اطلاعات ثبت دامنه (که بهش WHOIS میگن، یعنی دیتابیس اطلاعات مالک دامنهها) رو نگاه کردن، دیدن ایمیل roomservice801@gmail.com براش ثبت شده که اسمش تو کلی دامنه مشابه توی کل دنیا اومده، مخصوصاً تو لیست دامنههایی که شرکتهای هواپیمایی و جا به جایی دارن. یه سرچ تو DomainTools.com (سایتی برای بررسی دامنهها و صاحباش) نشون داد این ایمیل تو سال ۲۰۲۴ و ۲۰۲۵ حداقل پشت ۲۴۰ تا دامنه تقلبی ثبت شده که تقریباً همهشون تقلیدی از شرکتای هوایی و حملونقل هستن!

اسم بامزهای هم تو یه فروم روسی پیدا شد که توش توی سال ۲۰۲۰ درباره همین ایمیل داستان نوشته بودن. اونا هم گفته بودن این ایمیل مربوط به حملاتی با فاکتورای قلابیه که مردم رو میکشه تو صفحه لاگین مایکروسافت تقلبی.

حالا همه چی اینجا تموم نمیشه. وقتی تو DomainTools بیشتر میگردی میبینی قبلترها، از سال ۲۰۱۲ یه ایمیل دیگه به اسم justyjohn50@yahoo.com هم کلی دامنه فیشینگ ثبت کرده، حتی با اسم تکنیکال «Justy John». حتی آدرس خونهای که ثبت کرده بودن (مثلاً 7902 Pelleaux Road تو ناکسویل) هم تو چند دامنه عجیب دیگه مثل accountauthenticate.com، acctlogin.biz، و loginaccount.biz مشترکه. یه ایمیل دیگه به اسم rsmith60646@gmail.com هم پای خیلی از این دامنهها وسطه.

همینطور که لایه به لایه میری جلو، با ردگیری شماره تلفنهایی مثل ۱.۷۷۳۶۴۹۱۶۱۳ یا حتی شماره نیجریهای 2348062918302 و ایمیلهایی مثل michsmith59@gmail.com یا sebastinekelly69@gmail.com برمیخوری که تو کلی دامنه میچرخن و نامهاشون تو حملات متعدد گزارش شده. بررسی توی گیتهاب (GitHub: یه پلتفرم برای به اشتراک گذاشتن دادههای امنیتی) نشون داد این دامنهها تو لیست تهدیدات Unit 42 — تیم تحقیقاتی Palo Alto Networks — هم اومدن.

اینجا به اسم گروه سیلور تریر (SilverTerrier) میرسیم: یه باند بزرگ فیشینگ از نیجریه. Unit 42 سال ۲۰۱۴ این اسم رو روش گذاشتن. این گروه تخصصشون همون حملههای BEC هست (BEC یعنی Business Email Compromise و منظور حملههایی هست که هکرها میان ایمیلهای شرکتی واقعی رو قاپ میزنن و از همون حساب دنبال پول مردمو بالا میکشن).

طبق گزارش پالو آلتو (Palo Alto)، سیلور تریر متشکل از صدها فیشینگباز BEC ه که پلیس بینالملل (Interpol: پلیس جنایی بینالمللی) تونسته بعضیهاشون رو تو عملیات جهانی دستگیر کنه. حتی سال ۲۰۲۲ پلیس نیجریه و اینترپل ۱۱ نفر از اعضای اصلیش رو گرفتن که یکیشون حسابی تو شبکههای اجتماعی پولدار بودنش رو به رخ میکشید! اما متأسفانه چون پول ازین راه آسون میاد و فقر و فساد هم تو نیجریه زیاده، هر روز نیروی جدید وارد این باند میشه.

جالبه بدونید تو سال ۲۰۲۴ به گزارش مرکز اعلام جرایم اینترنتی افبیآی (IC3: Internet Crime Complaint Center)، کلاهبرداریهای BEC هفتمین جرم پرگزارش بوده و بالاتر از دو میلیارد و هشتصد میلیون دلار ضرر داشته — یعنی دومین جرم اینترنتی از لحاظ میزان ضرر مالی! حتی انجمن متخصصان مالی آمریکا (Association for Financial Professionals) گفته ۶۳ درصد سازمانها هنوز سال گذشته قربانی BEC بودن.

در تحقیقها وقتی ایمیلها رو دنبال میکنی، به چندین اکانت فیسبوک میرسی که متعلق به افراد ساکن نیجریه یا امارات هستن. بیشترشون اصلاً دنبال قایمکردن هویت واقعیشون نبودن! (یه توضیح: خیلیها فکر میکنن هکرها مجهولالهویه هستن، اما جالبه بدونید که بیشترشون تو همین شبکههای اجتماعی به راحتی قابل شناساییان!)

حالا، همونطور که تیم Palo Alto میگه با اینکه الان باندها حرفهایتر و گروهیتر شدن، ولی چون اکثر دامنهها، شمارهها و ایمیلها رو بین هم به اشتراک میذارن، کار برای پلیس و امنیت سایبری یکم سختتر شده که دقیقاً بفهمن کی پشت کدوم حمله بوده. اما هنوزم اکثر بدافزارنویسا توی شبکههای اجتماعی با فقط یکی دوتا واسطه به هم میرسن!

یه نکته خیلی مهم واسه شرکتا و قربانیها هست که بهش میگن «Financial Fraud Kill Chain» یا زنجیره جلوگیری از کلاهبرداری مالی — خب به زبون ساده یعنی یه فرایند هماهنگ شده بین پلیس فدرال و بانکها، که اگر بعد از فیشینگ و کلاهبرداری اینترنتی بتونی سریع (کمتر از ۷۲ ساعت!) به سایت ic3.gov (این وبسایت برقراری شکایت رسمی سایبری افبیآی) شکایت کنی، احتمال زیادی داره که بتونن جلوی انتقال پول به حساب هکرها رو بگیرن و پول رو برگردونن!

این به شرطیه که گزارش به موقع و کامل باشه و خسارت بالای ۵۰ هزار دلار وجود داشته باشه، سندهای بانکی هم همراه باشه و یه فرم مخصوص FFKC از بانک پر بشه که توش اطلاعات قربانی، شماره حساب فرستنده و گیرنده، سوئیفت بانک و… بیاد.

خلاصه FBI گفته تو سال ۲۰۲۴ این فرایند تا ۶۶ درصد موفق بوده! آدمای زیادی نمیدونن اصلاً همچین سیستمی هست و متأسفانه دیر اقدام میکنن و دیگه برگشت پول ممکن نیست.

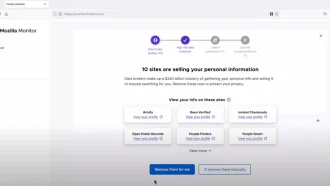

در نهایت، اگه شرکتی دارید یا توی اون کار میکنید، حتماً آموزشهای امنیتی به تیم بدین، سیاست امنیت شبکه رو بازبینی کنید، به ایمیلهای مشکوک مخصوصاً درباره انتقال پول حساس باشید و هر کاری رو دو مرحلهای کنید (مثل احراز هویت دو عاملی).

پس دفعه بعدی که مدیرتون گفت یه ایمیل عجیب براش اومده یا یه فاکتور جدید با دامنه شبیه به شرکت دریافت کردید، فلا حالا بدونید که پشت این داستانا ممکنه یه تیم حرفهای نیجریهای باشه که نشسته و با چندتا ایمیل و دامنه قلابی دنبال خالیکردن جیبتونه! پس حواستون جمع باشه و این ماجرا رو واسه بقیه هم تعریف کنید؛ شاید فردا روزی نجاتشون داد!

منبع: +