یک آسیبپذیری شدید در PostgreSQL، با شناسه CVE-2024-10979، به مهاجمان اجازه میدهد تا از متغیرهای محیطی سوءاستفاده کنند و حتی منجر به اجرای کد دلخواه شود. برای محافظت از سیستم خود در برابر آسیبپذیری PostgreSQL CVE-2024-10979، فوراً به آخرین نسخه PostgreSQL بهروزرسانی کنید.

یک آسیبپذیری حیاتی با شناسه CVE-2024-10979 در سیستم پایگاه داده متنباز محبوب، PostgreSQL، کشف شده است. این نقص شدید، با امتیاز CVSS 8.8، به کاربران غیرمجاز اجازه میدهد تا متغیرهای محیطی را دستکاری کنند که میتواند منجر به نقضهای امنیتی جدی، از جمله اجرای کد از راه دور و افشای اطلاعات حساس شود. این آسیبپذیری نسخههای متعددی از PostgreSQL را تحت تأثیر قرار میدهد و بر فوریت بهروزرسانی سیستمها توسط کاربران تأکید میکند.

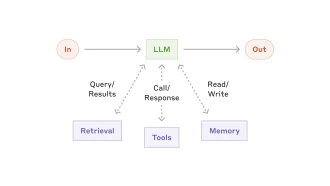

متغیرهای محیطی نقش مهمی در عملکرد نرمافزار دارند و مکانیزمی پویا برای برنامهها فراهم میکنند تا به اطلاعات حیاتی مانند کلیدهای دسترسی، مسیرهای فایل و تنظیمات سیستم بدون کدنویسی ثابت آنها دسترسی داشته باشند. این رویکرد پویا پیکربندی را ساده میکند و انعطافپذیری را افزایش میدهد، اما در صورت عدم مدیریت صحیح، خطرات امنیتی را به همراه دارد. در مورد CVE-2024-10979، این آسیبپذیری ناشی از کنترل ناکافی بر متغیرهای محیطی در افزونه PL/Perl PostgreSQL است. این نقص به مهاجمان اجازه میدهد متغیرهای محیطی حساس، مانند متغیر PATH، که محل جستجوی فایلهای اجرایی توسط سیستم را تعیین میکند، تغییر دهند.

با دستکاری متغیر PATH، مهاجمان میتوانند اجرای برنامه را به کد مخرب هدایت کنند و به طور مؤثر کنترل سیستم را به دست گیرند. علاوه بر این، این آسیبپذیری میتواند برای استخراج اطلاعات حساس ذخیره شده در دستگاه آسیبدیده با اجرای پرسوجوهای ساختهشده مورد سوءاستفاده قرار گیرد. پیامدهای بالقوه این آسیبپذیری شدید است، از به خطر افتادن کامل سیستم تا سرقت دادههای محرمانه.

این آسیبپذیری نسخههای PostgreSQL قبل از 17.1، 16.5، 15.9، 14.14، 13.17 و 12.21 را تحت تأثیر قرار میدهد. PostgreSQL نسخههای اصلاحشدهای را برای رفع این نقص منتشر کرده است و به کاربران اکیداً توصیه میشود که نصبهای خود را در اسرع وقت بهروزرسانی کنند. تأخیر در بهروزرسانیها خطر سوءاستفاده را به طور قابل توجهی افزایش میدهد و میتواند منجر به عواقب ویرانگر شود.

پژوهشگران تال پلگ و کوبی آبرامز از شرکت Varonis این آسیبپذیری را کشف و مسئولانه به PostgreSQL گزارش کردند. در حالی که جزئیات کامل این سوءاستفاده در حال حاضر برای دادن زمان به کاربران برای وصله کردن سیستمهایشان، مخفی نگه داشته شده است، افشای اولیه بر شدت مشکل و اهمیت اقدام سریع تأکید میکند. محققان هشدار میدهند که این آسیبپذیری میتواند منجر به «مشکلات امنیتی شدید» شود و بر پتانسیل آسیب قابل توجه در صورت سوءاستفاده تأکید میکنند.

علاوه بر وصله کردن، PostgreSQL توصیه میکند که بهترین شیوههای امنیتی را برای کاهش بیشتر خطر اجرا کنید. این موارد شامل محدود کردن افزونههای مجاز و مدیریت دقیق مجوزها میشود. با محدود کردن مجوز به افزونههای خاص و قابل اعتماد و پیکربندی پارامتر برای بارگذاری فقط افزونههای ضروری، مدیران میتوانند سطح حمله را به میزان قابل توجهی کاهش دهند. علاوه بر این، پایبندی به اصل حداقل امتیاز با محدود کردن مجوز به جلوگیری از ایجاد توابع بالقوه مخرب توسط کاربران غیرمجاز کمک میکند.

این آسیبپذیری به عنوان یک یادآوری جدی از اهمیت اقدامات امنیتی پیشگیرانه و لزوم هوشیاری مداوم در مواجهه با تهدیدات در حال تکامل است. بهروزرسانی منظم نرمافزار، اجرای سیاستهای امنیتی قوی و آگاهی از آسیبپذیریهای نوظهور، گامهای حیاتی در محافظت از سیستمها در برابر به خطر افتادن بالقوه هستند. وصله کردن به موقع CVE-2024-10979 برای اطمینان از امنیت و یکپارچگی استقرارهای PostgreSQL بسیار مهم است. عدم انجام این کار میتواند سازمانها را در معرض خطرات قابل توجهی از جمله نقض دادهها، زیانهای مالی و آسیب به اعتبار قرار دهد. بنابراین، اقدام فوری برای کاهش تهدید ناشی از این آسیبپذیری حیاتی ضروری است. تأثیر بالقوه این آسیبپذیری بر اهمیت یک رویکرد امنیتی چندلایه، ترکیب وصله کردن به موقع با اقدامات امنیتی پیشگیرانه برای محافظت مؤثر در برابر تهدیدات در حال تکامل، تأکید میکند.

اگر به خواندن کامل این مطلب علاقهمندید، روی لینک مقابل کلیک کنید: the hacker news