اگه اخبار هک و دنیای سایبری رو دنبال کنین، حتما اخیراً اسم “Scattered LAPSUS$ Hunters” یا همون SLSH به گوشتون خورده. این گروه عملاً تو سال ۲۰۲۵ ترکونده و کلی شرکت معروف رو هک کرده، بهشون اخاذی گروهی کرده (یعنی تهدیدشون کرده اگه پول ندن، اطلاعاتشون رو عمومی میکنه) و حسابی سر زبونها افتاده. اما جالب اینجاست که این بار نقشها عوض شد و اطلاعات اصلیترین عضو این گروه به اسم Rey دراومد و خودش مجبور شد هویتش رو لو بده!

خب، بذارین اول از خود گروه SLSH براتون بگم. این گروه عملاً یه جور ترکیبی از سه تا تیم هکریه: Scattered Spider، LAPSUS$ و ShinyHunters. اعضای این باندها اکثراً داخل کانالها و سرورهای انگلیسیزبان تو تلگرام و دیسکورد فعالیت دارن؛ یعنی یه نوع کلوب مجازی خلافکارهای اینترنتی!

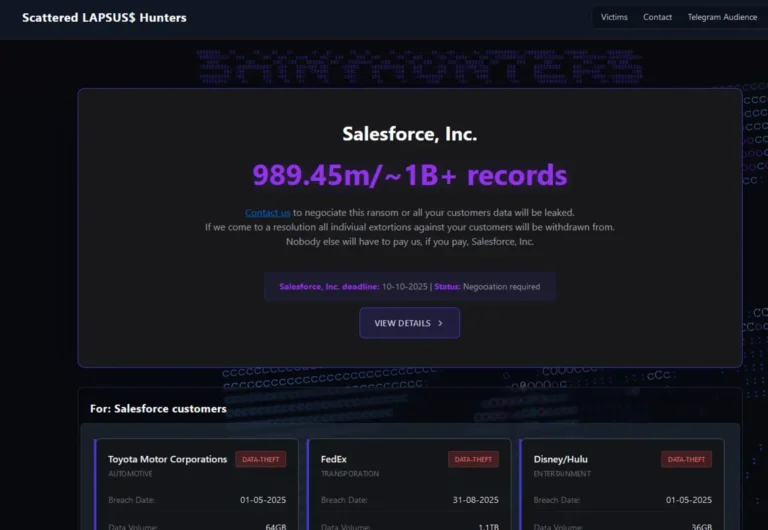

سال ۲۰۲۵ این گروه یه کمپین عجیب راه انداخت به اسم “مهندسی اجتماعی” – یعنی با ترفند و حرف، ملت رو گول میزنن تا دسترسی بدن. مثلاً قربانی رو با تماس تلفنی قانع میکردن که یه اپ مشکوک رو به Salesforce سازمانش وصل کنه. همین باعث شد اطلاعات کلی شرکت بزرگ مثل تویوتا، فدکس، دیزنی/هولو و UPS رو بدزدن و تهدید کنن اگه پول ندن، همه اطلاعات داخلیشون رو افشا میکنن. این روش همون اخاذی سایبریه.

نکته جالب دیگه اینه که SLSH فقط خودشون هکر نبودن، دنبال “نفوذی” هم میگشتن! یعنی کارمندان ناراضی شرکتها که حاضر باشن دسترسی داخلی شرکت رو در ازای سهمی از باج به گروه بدن. جالبه بدونین همزمان با این موضوع، یک کارمند شرکت امنیتی معروف Crowdstrike به جرم فرستادن اسکرینشات سیستمهای داخلی به این گروه اخراج شد (البته Crowdstrike میگه خودشون هیچ وقت هک نشدن و الان پلیس بینالملل موضوع رو پیگیری میکنه!).

SLSH قبلاً برای حملاتش از ابزار رمزگذاری بقیه باندهای باجافزار استفاده میکرد؛ مثلاً ابزارهای ALPHV/BlackCat، Qilin و… اما اخیراً خودشون یه سرویس جدید به اسم ShinySp1d3r راه انداختن. این یعنی حالا خودشون هم به عنوان باجافزار-as-a-service فعالیت میکنن. (یعنی هر کی بخواد، میتونه ابزار هک SLSH رو اجاره کنه و باهاش باج بگیره!) مغز اصلی پشت این پروژه، کسی نیست جز Rey.

حالا بذارین خود Rey رو بهتر بشناسیم. بر اساس گزارشهای امنیتی، Rey همون کسیه که قبلاً تو گروه Hellcat مسئول مدیریت سایت نشت اطلاعات بود و تو حملات به شرکتهای بزرگی مثل اشنایدر الکتریک و تلفونیکا نقش داشت. علاوه بر این، Rey یه مدت سایت معروف BreachForums رو هم میچرخوند—این وبسایت یه انجمن جرایم سایبریه که FBI چند بار دامنهش رو مصادره کرده!

راجع به هویت Rey کلی سرنخ جالب پیدا شد: طبق گزارش Intel 471، Rey تو دو سال اخیر تو BreachForums به اسم “Hikki-Chan” فعال بوده و بیش از ۲۰۰ تا پست داشته، حتی یکیش مربوط به اطلاعات دزدیده شده از مرکز کنترل و پیشگیری بیماریهای آمریکا (CDC) بوده. بعداً فهمیدن یوزرنیم تلگرامش @wristmug بوده و تصادفاً اطلاعاتی از خودش لو داده که به کمک یه سرویس به اسم Spycloud تونستن مطمئن بشن که این اکانت متعلق به ایمیلی به اسم cybero5tdev@proton.me بوده و حتی رمز عبور خاص و عجیبش رو پیدا کردن!

از اینجا داستان جذابتر شد: به کمک همین ایمیل و پسورد، متوجه شدن Rey قبلاً با اسم o5tdev، تو یه تیم هکتیویستی به اسم Cyb3r Drag0nz Team فعالیت میکرده. هکتیویستها، مثلاً همون کسانین که برای مسائل سیاسی/اجتماعی حملات سایبری انجام میدن؛ در این مورد، این گروه ادعا میکرد اطلاعات میلیونها شهروند اسراییلی رو لو داده. گزارشهای دیگه هم حاکی کردن Rey تو کانالهای ضداسراییلی تلگرام عربی فعال بوده.

تازه، Rey کلی اطلاعات شخصی از خودش تو یه کانال سایبری به اسم Jacuzzi لو داده بود؛ مثلاً گفته پدرش خلبان یه ایرلاین معروفه (هواپیمایی سلطنتی اردن)، خودش ۱۵ سالشه و اهل اردنه ولی ریشه ایرلندی هم داره—مثلاً فامیلی مادربزرگش رو “Ginty” اعلام کرده بود!

سرانجام با بررسی یه عالمه اطلاعاتی که به خاطر بدافزار روی کامپیوتر مشترک خونوادهش ذخیره شده بود، اسامی چند نفر از اعضای خانوادهش پیدا شد؛ مشخص شد Rey همون Saif Al-Din Khader (سیفالدین خدر) اهل امان، اردنه و پدرش زاید خدر خلبانه. ماجرا اینجا عجیبتر شد که خبرنگار با پدر Rey تماس گرفت، اما پاسخی نگرفت و خودش Saif مستقیم گفت که پدرش فکر کرده ایمیلش کلاهبرداریه و اون داره خودش با خبرنگار صحبت میکنه!

Saif یا همون Rey اعتراف کرد که اخیراً با پلیس اروپا ارتباط گرفته تا بتونه ماجرا رو جمع کنه و از SLSH بیرون بیاد. ولی گفت نمیتونه همینطوری ول کنه “چون باید همه چیز رو جمعوجور کنه” و تازه موقعیتش برای همکاری با پلیس حساسه. خودش گفت از ژوئن با پلیس در ارتباط بوده و دیگه از سپتامبر هیچ حمله یا اخاذی بزرگی نکرده. حتی نشون داد که خودش مستقیماً به Europol پیام داده ولی هنوز خبری نشده!

یه نکته خفن هم بود: این بچه گیک گفته ShinySp1d3r همون Hellcat ransomware قدیمیه که با ابزارهای هوش مصنوعی (مثلاً Generative AI یعنی هوش مصنوعی تولیدکننده محتوا)، آپدیتش کرده و کدش رو به بقیه داده!

در کل، داستان Rey نشون میده که حتی یه نوجوان ۱۵-۱۶ ساله چقدر میتونه تو دنیای سایبری جارو جنجال کنه و با یه سری اشتباه ساده امنیتی خودش رو لو بده. حالا باید دید Saif واقعاً چطور از این دنیای خطرناک کنده میشه و آیا همکاریهاش با قانون چیا به بار میاره یا نه.

منبع: +