زنجیره تأمین نرمافزار به طور فزایندهای با چالشهای امنیتی روبرو است. حوادثی مانند Log4j و SolarWinds نشاندهنده آسیبپذیریهای موجود در مؤلفههای متنباز هستند. با استفاده از ابزارهایی مانند SBOMs، خودکارسازی مدیریت وابستگیها و افزایش مشاهدهپذیری، میتوان امنیت زنجیره تأمین نرمافزار را تقویت کرد و در عین حال از مزایای متنباز بهرهمند شد.

امنیت متنباز: حفاظت از زنجیره تأمین نرمافزار

اتکا به نرمافزار متنباز (OSS) توسعه را متحول کرده و انعطافپذیری و نوآوری را ارائه میدهد. با این حال، آسیبپذیریهای قابلتوجهی را نیز به زنجیره تأمین نرمافزار وارد کرده است. با توجه به اینکه تا ۹۰٪ از برنامههای مدرن از مؤلفههای OSS استفاده میکنند، ایمنسازی این اکوسیستم هرگز به این اندازه حیاتی نبوده است. با بررسی درسهای دنیای واقعی از حملات بزرگ و شناسایی راهحلهای عملی، سازمانها میتوانند بین استفاده از OSS و حفظ امنیت قوی تعادل برقرار کنند.

چرا زنجیرههای تأمین نرمافزار آسیبپذیر هستند؟

زنجیره تأمین نرمافزار یک شبکه پیچیده از مشارکتکنندگان، کتابخانهها و وابستگیها است. در حالی که توسعه سریع را تسهیل میکند، این پیچیدگی بردارهای حمله بالقوه زیادی را نیز ایجاد میکند. خطرات اصلی عبارتند از:

- وابستگی جهنمی: بهروزرسانی وابستگیهای نرمافزار اغلب یک فرآیند دلهرهآور است و توسعهدهندگان را به اجزای قدیمی که بیشتر در معرض حملات هستند، وابسته میکند.

- فرضیات اعتماد: بسیاری از توسعهدهندگان کورکورانه به نگهدارندگان متنباز اعتماد میکنند و فرض میکنند که امنیت و نگهداری همیشه در اولویت هستند.

- اتوماسیون ناکافی: فرآیندهای دستی برای مدیریت OSS خطر ورود اجزای تأیید نشده یا مخرب را افزایش میدهد.

این آسیبپذیریها در حملات سطح بالا مورد سوءاستفاده قرار گرفتهاند و نیاز به اقدامات پیشگیرانه برای ایمنسازی زنجیره تأمین را برجسته میکنند.

درسهایی از حملات بزرگ

حوادث اخیر مانند Log4j و حملات typosquatting تأثیر مخرب نقض زنجیره تأمین نرمافزار را نشان میدهد:

- Log4j (Log4Shell): یک آسیبپذیری حیاتی در یک کتابخانه ثبت وقایع پرکاربرد باعث ایجاد موجهایی در صنایع شد. به عنوان یک وابستگی انتقالی عمیق، برنامههای بیشماری را در سراسر جهان تحت تأثیر قرار داد.

- Typosquatting: مهاجمان از غلطهای املایی جزئی در نام بستهها (به عنوان مثال، در مقابل ) برای وارد کردن کد مخرب به پروژهها استفاده میکنند.

این مثالها بر اهمیت ردیابی وابستگی، اسکن خودکار آسیبپذیری و اصلاح سریع برای جلوگیری از آسیب گسترده تأکید میکنند.

استراتژیهای دفاعی پیشگیرانه

ایمنسازی زنجیره تأمین نرمافزار نیازمند یک رویکرد جامع است که هر مرحله از توسعه و استقرار را در بر میگیرد. استراتژیهای کلیدی عبارتند از:

-

شفافیت و دید:

- لیست مواد نرمافزار (Software Bill of Materials : SBOMs) را برای درک واضح از تمام اجزای موجود در کد خود پیادهسازی کنید.

- مدیریت وابستگی را متمرکز کنید و بهروزرسانیها را خودکار کنید تا وابستگی به فرآیندهای دستی کاهش یابد.

-

پلتفرمهای قابل اعتماد:

- از پلتفرمهایی استفاده کنید که بر استفاده از متنباز نظارت میکنند، سیاستهای امنیتی را اجرا میکنند و بینشهای بیدرنگ ارائه میدهند. این امر قرار گرفتن در معرض آسیبپذیریها را به حداقل میرساند و در عین حال مدیریت OSS را ساده میکند.

-

مشاهدهپذیری و نظارت:

- ابزارهایی را اتخاذ کنید که دید مداوم در رفتار زمان اجرا، جریان داده و ناهنجاریها را فراهم میکنند.

- ثبت وقایع و ردیابی را فعال کنید تا تهدیدات بالقوه قبل از تشدید شناسایی شوند.

با اولویتبندی این شیوهها، سازمانها میتوانند بدون خفه کردن نوآوری، پایه امنی برای زنجیرههای تأمین نرمافزار خود ایجاد کنند.

قابلیت کشف: خط اول دفاع

دانستن آنچه در کد شما وجود دارد برای کاهش خطرات ضروری است. ابزارهایی که SBOM های دقیقی تولید میکنند، میتوانند تمام وابستگیها – چه مستقیم و چه انتقالی – را که در یک برنامه استفاده میشوند، ترسیم کنند. این تضمین میکند که نسخههای قدیمی یا آسیبپذیر در اوایل چرخه عمر توسعه شناسایی شوند.

به عنوان مثال، یک تیم توسعه که از دهها کتابخانه OSS استفاده میکند، میتواند از SBOM ها برای رسیدگی پیشگیرانه به نرمافزارهای بدون نگهداری و کاهش قرار گرفتن در معرض آسیبپذیریهای شناخته شده استفاده کند.

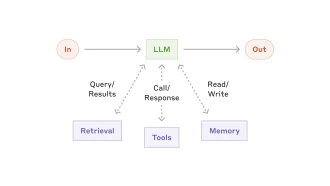

مشاهدهپذیری: فراتر از کشف اولیه

در حالی که قابلیت کشف بر شناسایی مؤلفهها متمرکز است، مشاهدهپذیری نظارت مداوم بر رفتار آنها در تولید را فراهم میکند. این شامل:

- ردیابی جریان داده و ناهنجاریهای زمان اجرا.

- شناسایی فعالیتهای مشکوکی که ممکن است نشاندهنده یک خطر باشد.

ابزارهای مشاهدهپذیری به سازمانها این امکان را میدهند که به صورت پویا به تهدیدات پاسخ دهند و امنیت طولانیمدت زنجیرههای تأمین نرمافزار خود را تضمین کنند.

از بینش تا عمل: گام نهایی

در حالی که کشف و مشاهدهپذیری حیاتی هستند، باید با اصلاح مؤثر و استراتژیهای استقرار همراه باشند. بسیاری از سازمانها با «آخرین مایل» مدیریت آسیبپذیری دست و پنجه نرم میکنند و به ابزارهای تکهتکه و فرآیندهای دستی که تیمهای توسعه را تحت فشار قرار میدهند، متکی هستند.

راهحلهای نوظهور با خودکارسازی گردشهای کاری اصلاح، به این شکاف میپردازند و تیمهای DevSecOps را قادر میسازند تا به سرعت مشکلات را اولویتبندی و برطرف کنند. این امر نه تنها امنیت را بهبود میبخشد، بلکه توسعهدهندگان را آزاد میکند تا بر نوآوری تمرکز کنند و موفقیت کلی کسبوکار را هدایت کنند.

ایجاد اعتماد به امنیت متنباز

افزایش حملات زنجیره تأمین نرمافزار، نیاز فوری به شیوههای امنیتی قوی را برجسته میکند. توسعهدهندگان، سازمانها و جامعه OSS باید با هم همکاری کنند تا شفافیت، اعتماد و انعطافپذیری را به عنوان اصول اساسی اکوسیستم تضمین کنند.

امنیت متنباز دیگر اختیاری نیست – این یک ضرورت برای حفاظت از اقتصاد دیجیتال است. با پذیرش ابزارها و شیوههای مدرن، سازمانها میتوانند هرج و مرج زنجیره تأمین نرمافزار را به اعتماد تبدیل کنند و پتانسیل کامل نوآوری متنباز را آزاد کنند.

اگر به خواندن کامل این مطلب علاقهمندید، روی لینک مقابل کلیک کنید: the hacker news